位置:首页 > 网络安全

威胁情报从哪里来到哪里去?

导读

威胁情报的源头是什么?威胁情报有什么用?谁希望获取威胁情报?如何生产威胁情报?由谁生产威胁情报?围绕这写问题,看看威胁情报从哪来,到哪去。

威胁情报行业现状建议看这《网络安全威胁情报行业发展报告(2021年)》。本文主要讨论威胁情报生产部分。

0x01 宇宙呃不,威胁情报的源头是哪?

铁岭?啊哈哈不是。我的理解,威胁情报的源头当然是威胁事实。威胁事实,是指谁、在什么时间、用什么手段、威胁到了谁。威胁主体,是指威胁事实的主要参与者(人/组织/软件)。威胁行为,是指威胁主体的行为。威胁情报是描述威胁事实、威胁主体特征及威胁行为特征的一组信息。发现威胁事实的过程称之为威胁捕获或威胁狩猎。分析威胁主体特征与威胁行为特征的过程,称之为威胁分析。威胁情报是威胁捕获和威胁分析的成果之一。

0x02 威胁情报有什么用?

参考《网络安全威胁情报行业发展报告(2021年)》精简版PPT。简要通俗说,就是威胁情报能帮助自己检出和防御威胁,帮助别人检出和防御威胁,帮助有需要的人分析更高级别的威胁事实。

0x03 谁希望获取威胁情报?

网络运营商、易受网络攻击的政企、高校,生产威胁检测与防御产品的厂商等。(因为他们有检出和防御网络威胁需求,且有一定情报使用能力)

微步、360等部分安全行业的企业。(因为他们有运营威胁情报,或分析更高级别威胁事实的需求)

0x04 如何生产威胁情报?由谁生产威胁情报?

生产威胁情报的三个关键步骤:

- 一获取威胁事实

- 二分析威胁事实、威胁主体特征及威胁行为特征

- 三将分析成果使用易于理解的方式描述。

不同组织,使用不同形式的情报生产方式:

依据获取威胁事实的途径不同,分为集中捕获型,分散捕获型,单独捕获型。

集中捕获型

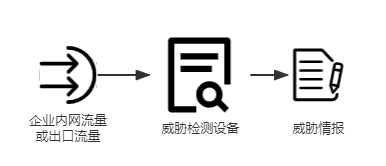

依赖于存在大量威胁事实的环境。一般由威胁检测产品厂商,与甲方合作进行。例如流量威胁检测厂商在企业网络中,使用威胁检测产品,捕获威胁事实进行分析。

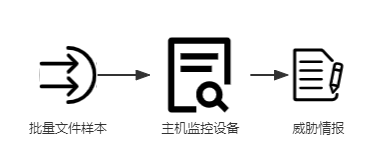

再例如主机威胁检测厂商,购买批量软件样本,在主机威胁监控系统中分析。

分布式捕获型。

依赖于广泛部署的终端软件。例如云厂商,利用部署在用户主机上的HIDS,捕获威胁事实进行分析。

再例如杀毒软件厂商,利用终端杀毒软件中的主机监控程序或沙箱程序,捕获威胁事实进行分析。

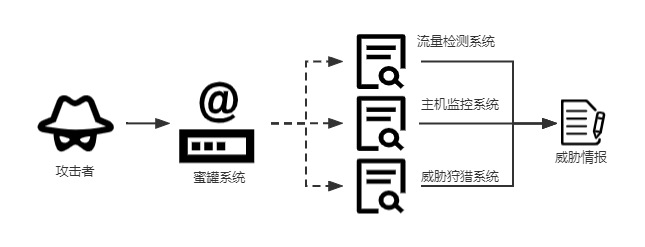

单独捕获型

易实现,但威胁事实捕获能力有限。例如蜜罐厂商,利用部署在公网或甲方网络中的蜜罐产品,捕获威胁事实进行分析。

再例如安全从业者,在私有环境部署各种免费安全产品,捕获威胁事实进行分析。

总结

总而言之,是关注网络安全的人或组织,想尽各种手段生产威胁情报,用于抵御网络攻击。威胁情报的源头是威胁事实。威胁情报最终的用途,是检出或阻止威胁事实。它从哪里来就滚回哪里去。

------

原创文章,转载请注明出处

作者邮箱:4ling.cn@gmail.com

上一篇: 反序列化RMI分析

背景 摩诃草,又名Hangover、Patchwork、白象等,奇安信内部跟踪编号为APT-Q-36,最早由国外安全厂商Norman披露并...

背景 摩诃草,又名Hangover、Patchwork、白象等,奇安信内部跟踪编号为APT-Q-36,最早由国外安全厂商Norman披露并... 0x01 前言最近看到了关于很多红队方面的文章,如何进行信息收集,从单一目标或多个目标中进行快速查找漏洞。今...

0x01 前言最近看到了关于很多红队方面的文章,如何进行信息收集,从单一目标或多个目标中进行快速查找漏洞。今... 整个过程仅讲思路的实现,因笔者日常工作并不相关,从构思到实现,前前后后大概花了两个月时间,未对数据进行整理,也...

整个过程仅讲思路的实现,因笔者日常工作并不相关,从构思到实现,前前后后大概花了两个月时间,未对数据进行整理,也... Android APP测试时,经常发生会遇见数据包加密传输,这样就会影响测试。不过,Brida可以编写加密解密脚本,对加密的...

Android APP测试时,经常发生会遇见数据包加密传输,这样就会影响测试。不过,Brida可以编写加密解密脚本,对加密的... Gartner预测:到2023年,主流的云服务提供商出现重大安全事件的概率将非常低,99%以上的云安全问题都是由客户的过...

Gartner预测:到2023年,主流的云服务提供商出现重大安全事件的概率将非常低,99%以上的云安全问题都是由客户的过... 昨天突发奇想,要不找个从projectdiscovery.io往下拖 资产的脚本然后设置定时任务接入扫描器 如red+xray ,nuc...

昨天突发奇想,要不找个从projectdiscovery.io往下拖 资产的脚本然后设置定时任务接入扫描器 如red+xray ,nuc...